自分のWebサイトが知らないうちに乗っ取らたとしたら・・・・・

テレビみたいな話だけど、今回は、リアルにハッカーに攻撃を受けた怖い話

ロシアハッカーマンにめちゃ攻撃を受ける

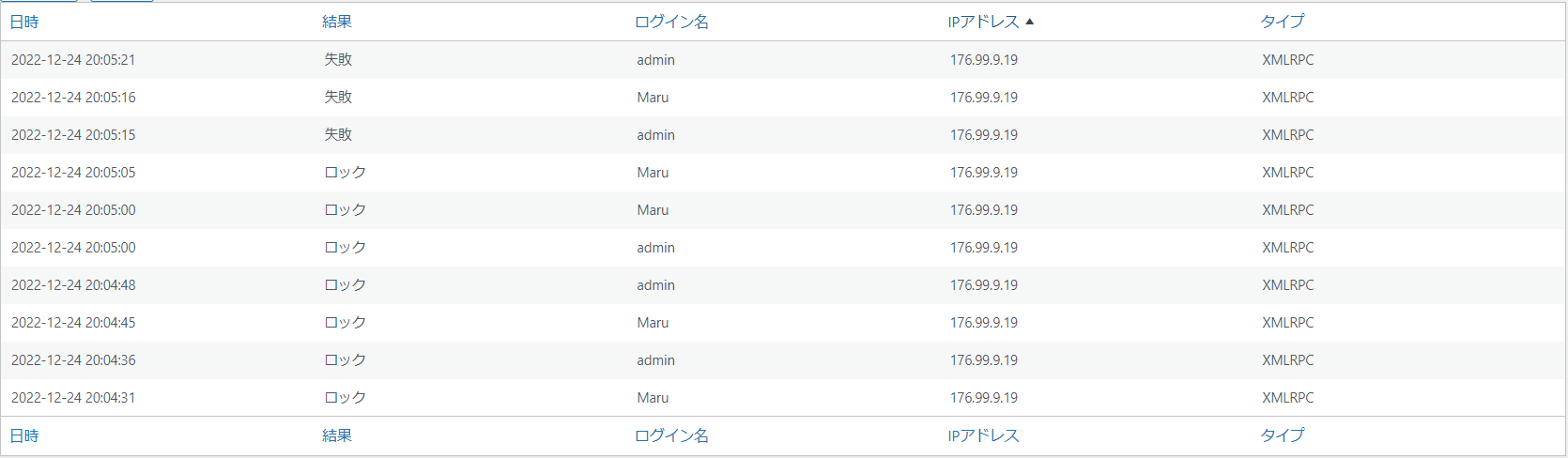

久しぶりにログ履歴を確認したら、2022年12月24日クリスマスイブ、なんと自分のサイトがめちゃくちゃ攻撃を受けていた

ざっと数えてみたら、150回ほど

次のページも、その次のページも、アタックしているログ履歴が並んでいる

ログイン名やIPアドレスを替えたりしながら、夕方16:00~21:00の5時間、ガンガンアタックしていた

攻撃のタイミングが秒単位なので、プログラムやBotによる攻撃かと思われます

ログ履歴ページをみると「タイプ」は「xmlrpc」となっている

これは「xmlrpc攻撃」

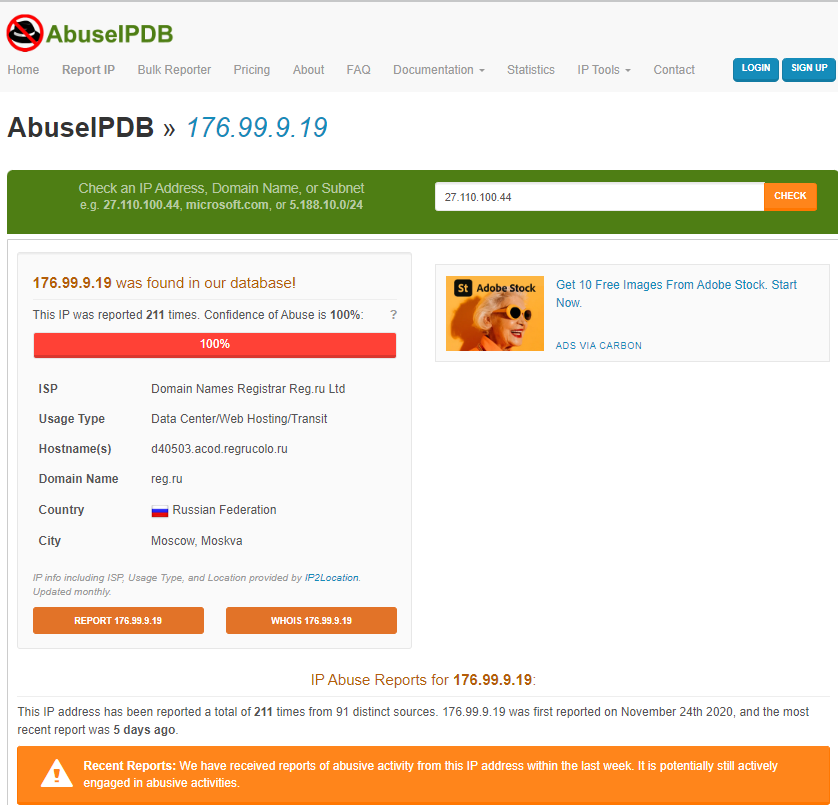

AbuseIPDBで、アタックしている発信元のIPアドレスを調べてみる

IPアドレスは、ロシアのモスクワ市

IPアドレスは偽装可能なので、必ずしもモスクワからハッカーマンがアクセスしているとは限らない

しかし、ロシアはハッカーの本場なのでドン引き

AbuseIPDB は、インターネット上でのハッカー、スパマーなどの悪意ある行為と闘うために、攻撃された報告をもとにデータベースをつくり公開、注意を喚起するサイト。悪意あるアクセス元 IP アドレスを報告および検索できるようにブラックリストをデータベースにしている

ウェブをより安全にすることを目的としているとのこと

IP を検索することで、その IP に関する他者からの報告を確認できる

また、IP だけではなく、ドメインについても確認でき、注意が必要な情報を公開している。

資料:AbuseIPDB

資料:AbuseIPDB

AbuseIPDBによれば、このIPアドレスは、悪質性判定は100%とのこと

当サイト「MaruPress」は、そんなにアクセス数が多いわけでもなく、どちらかというと地味なサイトなのに、どうして????

セキュリティ対策は講じているので、破られることはありませんでした

ただ、サイトにDoS攻撃を受けると、サーバーが過負荷になって、サイトが機能しなくなる危険もあります

ロシアハッカーマンのめちゃ攻撃、怖すぎですよね

不安を感じ、セキュリティを強化‼

皆さんののサイトのセキュリティ対策に参考になればと考え、記録させていただきます

xmlrpc攻撃

このサイトが受けた攻撃は「xmlrpc攻撃」

WordPressなどのCMS(Content Management System)などで使用されているXML-RPCを悪用することによって行われるサイトのハッキング攻撃

XML-RPCは、CMSシステムの外部から投稿や投稿を管理するためのAPIとして使用されている。攻撃者はこの技術を悪用。Webサイトに大量のリクエストを送信し、サイトのパフォーマンスを悪化させたり、サイトを完全にオフラインにすることができる

WordPressは、多くのファイルで動いています

そのファイルの中に「xmlrpc.php」というファイルがあり、「xmlrpc攻撃」はこの「xmlrpc.php」ファイルの脆弱性を攻撃します

「xmlrpc.php」ファイルは、スマートフォンなどの端末からリモートで投稿するなど、便利な機能をWordpressに実装できるファイルでした

その後、より多機能・柔軟性で便利な「WordPress REST API」がWordPressコアに統合される

そして「xmlrpc.php」ファイルは次第に使用されなくなった

しかし、「xmlrpc.php」ファイルは、今も削除されることなくWordpressのファイルの中に残っています

古いバージョンとの互換性を確保するためかもしれません

今となっては、脆弱性を指摘されるようになってしまった「xmlrpc.php」ファイル

デフォルトで有効になっているので、無効にすれば、脆弱性を解消、セキュリティを強化できるというわけです

セキュリティを強化する

IPブロッカー

レンタルサーバーにある「IPブロッカー」の機能

この機能を使用すると、サイトへのアクセスをブロックする IP アドレス範囲を指定できる

ログ履歴にあるIPアドレスを、サイトへアクセスできないように設定

世界中いたるところから、アタックあるので、完全な対策ではありません

しかし、過去に攻撃されたIPアドレスにアクセスできないように制限することは、攻撃する機会を減らす効果はあると考えます

セキュリティ系プラグイン「SiteGuard WP Plugin」

プラグイン「SiteGuard WP Plugin」を導入

セキュリティ系プラグインの中で「SiteGuard WP Plugin」は、多機能、導入しているサイトも多く、よく紹介されています

》プラグイン をクリック

》新規追加 をクリック

》画面右上にある検索ボックスに「SiteGuard WP Plugin」と入力

》「SiteGuard WP Plugin」が表示されたら「今すぐインストール」をクリック

》「有効化」をクリック

プラグイン「SiteGuard WP Plugin」で「xmlrpc.php」ファイルを無効化

》「SiteGuard WP Plugin」をクリック

》「SiteGuard WP Plugin」ダッシュボードの「設定状況」が表示

》上から8番目「XMLRPC防御」をクリック

》????「XMLRPC無効化」 ラジオボタンをクリック

》画面左下 変更を保存 をクリック

「xmlrpc.php」ファイルを無効化すると、XMLRPCを使用したプラグインやアプリを使っている場合、止まっちゃうので注意! 事前確認が必要です

IPアドレス制限

サーバー設定「IPブロッカー」でアクセスできないIPアドレスを設定しました

一方「IPアドレス制限」とは、ダッシュボードへログインできるIPアドレスを限定設定する方法です

》「SiteGuard WP Plugin」をクリック

》「SiteGuard WP Plugin」ダッシュボードの「設定状況」が表示

》上から1番目「管理ページアクセス制限」をクリック

》スイッチボタンを「ON」

》画面左下 変更を保存 をクリック

私としてはかなり大変だったので、もしものことを考えると「IPアドレス制限」機能を利用することはあまりお勧めできません。

ファイル操作に自信ある方は止めないぞ

ログイン名

上図のログ履歴を見て下さい

ログイン名を

「admin」または当サイト運営者名「Maru」

そんなログイン名でロシアハッカーマンがアタックしています

ログイン名は、「admin」や、運営者名、サイト名など、予測しやすい名称にしない

アッタックしているログ履歴から、初歩的な対策が大切であることがわかると思います

同時に、パスワードも、英数字を含めたランダムで強力なものを設定することが重要

パスワードの文字数は、12桁以上がベター

更新の通知があったら、早急にアップデート実行

WordPress、テーマ、プラグインの更新通知があったら、できるだけ早く更新作業を実施

可能な限り常に最新の状態でサイトを運営しましょう

優秀なエンジニアの皆さんが、セキュリティを強化するために、常に開発に取り組んでくれています。せっかく開発しても、更新せずに自分のWebサイトを放置すれば危険!あなたのWebサイトはハッカーマンの餌食になってしまうよ!

セキュリティ強化して運用したその後

セキュリティ強化して1ヶ月ちょっと経過

頻繁にアクセスしてきていたロシアハッカーマンの攻撃は、パッタリなくなりました

上記設定は、セキュリティ対策として有効だと思われます

でも、技術の進歩とともに新しい攻撃手法がうまれ、サイトの危険性が高まるかもしれません

今後も、経過をモニタリングし、新たな情報や対策があったら「MaruPress」で情報共有していきますね

まとめ

という訳で、ロシアハッカーマンに、激しいXML-RPCブルートフォースアタック攻撃を受け、ビックリ腰を抜かし、あわててセキュリティ対策強化した成り行きをまとめました

皆さんも、ログ履歴を確認したり、更新したり、まめに管理作業をすることがセキュリティ対策に有効

せっかく始めたWebサイト、大切にしてね